Ответственность за нарушение законодательства

Федеральный закон о ЭЦП был принят 10.01.2002 г., а вступил в силу на территории РФ 22.01.2009 г. Законопроект не только охватывает все сферы действия ЭЦП, но и содержит основные наказуемые случаи за нарушение правил использования цифровой подписи.

По ФЗ несут уголовную ответственность лица:

- неправомерно использующие ЭЦП другого лица, в т.ч. неправомерно получившие доступ к закрытому ключу сертификата;

- получившие неправомерный доступ к средствам ЭЦП;

- незаконно создающие и/или использующие средства ЭЦП.

Гражданско-правовая ответственность налагается:

- если были причинены убытки по причине несоответствия средств ЭЦП, заявленных компанией-производителем;

- при нарушении процесса проверки средств цифровой подписи.

Возмещение убытков возможно, если:

- убытки были причинены пользователю открытого ключа цифровой подписи из-за несанкционированного доступа третьих лиц к закрытому ключу;

- доказана вина владельца открытого ключа, получившего доступ от владельца закрытого ключа по договору использования ЭЦП.

Если было доказано неправомерное использование электронной подписи или получение доступа к закрытому ключу, то наравне с уголовной ответственностью может налагаться гражданско-правовая или административная ответственность. Объясняется это тем, что наказуем не факт использования ключа ЭЦП, а его последствия (хищение денег, информации, интеллектуальной собственности и т.д.).

Когда наступает компрометация ключа ЭЦП

Ситуации, при которых можно усомниться в действительности электронной подписи, следующие:

|

Ситуация |

Пояснение |

| Утеря личного шифра, включая его последующую находку | Если есть хоть один шанс на то, что ключом могли воспользоваться третьи лица в период между потерей и находкой, то комбинация не может считаться конфиденциальной, компрометируя тем самым ЭЦП |

| Увольнение сотрудников, у которых есть доступ к шифру | |

| Подозрение на утечку информации | Это объясняется несанкционированными изменениями в документе, которые владелец электронной подписи не проводил |

| При хранении ключа в сейфе | Нарушенная целостность печати на нём или потеря доступа к сейфу автоматически приводит к компрометации шифра ЭЦП |

| Разрушение ключа | С подозрением на то, что им могли воспользоваться третьи лица до этого момента |

| Иные ситуации | Когда ключом могли воспользоваться злоумышленники |

«…Компрометация ключа — утрата доверия к тому, что используемые ключи обеспечивают безопасность информации…»

Постановление Правления ПФ РФ от 26.01.2001 N 15 «О введении в системе Пенсионного фонда Российской Федерации криптографической защиты информации и электронной цифровой подписи» (вместе с «Регламентом регистрации и подключения юридических и физических лиц к системе электронного документооборота Пенсионного фонда Российской Федерации»)

«…Компрометация ключа — утрата доверия к тому, что используемые закрытые ключи недоступны посторонним лицам. К событиям, связанным с компрометацией ключей, относятся, в том числе, следующие:

Утрата ключевых носителей;

Утрата ключевых носителей с последующим обнаружением;

Увольнение сотрудников, имевших доступ к ключевой информации;

Возникновение подозрений на утечку информации или ее искажение в системе конфиденциальной связи;

Нарушение целостности печатей на сейфах с ключевыми носителями, если используется процедура опечатывания сейфов;

Утрата ключей от сейфов в момент нахождения в них ключевых носителей;

Утрата ключей от сейфов в момент нахождения в них ключевых носителей с последующим обнаружением;

Доступ посторонних лиц к ключевой информации…»

Приказ ФНС РФ от 18.12.2009 N ММ-7-6/691@ «Об утверждении Порядка регистрации участников электронного документооборота для представления налоговых деклараций (расчетов) и иных документов в электронном виде и информирования налогоплательщиков по телекоммуникационным каналам связи»

- — метод оперативного пресечения подрывной деятельности противника…

Контрразведывательный словарь

-

Политология. Словарь.

- — один из нескольких параметров, имеющий формат криптографического ключа и объединяемый с одним или несколькими подобными параметрами путем сложения-по-модулю-два для формирования криптографического ключа…

Финансовый словарь

- — подрыв репутации, опорочение…

Экономический словарь

- — подрыв репутации, распространение порочащих сведений…

Энциклопедический словарь экономики и права

- — оглашение сведений, вызывающих недоверие к кому-либо, порочащих его, подрывающих его авторитет в коллективе, обществе…

Большая Советская энциклопедия

- — оглашение сведений, порочащих кого-либо, подрывающих доверие к кому-либо в коллективе, обществе…

Большой энциклопедический словарь

- — Р., Д., Пр….

Орфографический словарь русского языка

- — КОМПРОМЕТИ́РОВАТЬ, -рую, -руешь; -анный; несов., кого-что. Выставлять в неблаговидном свете, порочить. Компрометирующие данные, сведения…

Толковый словарь Ожегова

- — КОМПРОМЕТА́ЦИЯ, компрометации, мн. нет, жен. . Действие по гл. компрометировать…

Толковый словарь Ушакова

- — компромета́ция ж. Оглашение сведений, порочащих кого-либо, подрыв доверия к кому-либо в коллективе или в обществе…

Толковый словарь Ефремовой

- — компромет»…

Русский орфографический словарь

- — КОМПРОМЕТАЦИЯ и, ж. compromettre. Действие по знач. гл. компрометировать. БАС-1. В нынешней комрометации — даже и последнее преследование невозможно, а преследование общественного мнения немыслимо. 1867. Огарев — Герцену…

Исторический словарь галлицизмов русского языка

- — Приамур., Прибайк., Сиб. Бурлить, клокотать. ФСС, 93; СНФП, 79; СРГПриам., 116…

- — у кого. Ворон. О глупом, сумасбродном человеке. СРНГ 13, 322…

Большой словарь русских поговорок

- — Жарг. мол. Шутл.-ирон. О неглупом человеке с замедленной реакцией. Максимов, 439…

Большой словарь русских поговорок

Генерация ключей ЭЦП

Итак, в силу сложившихся обстоятельств вы решили, что вам

нужна ЭЦП. Вы приходите в удостоверяющий центр и подписываете договор на

приобретение сертификата ЭЦП и его годового обслуживания. Для формирования

вашего сертификата ключа ЭЦП необходим только ваш открытый ключ. Если такового

у вас не имеется, при вас генерируется ключевая пара. Закрытый (секретный) ключ

и ключ вашей ЭЦП в электронном виде передается вам на носителе. Носителем может

быть дискета, смарт-карта или USВ-ключ. В вашем присутствии сотрудник

удостоверяющего центра обязан после передачи вам закрытого ключа удалить его из

компьютера, если, конечно, вы не подписали договор о депонировании и

ответственном хранении закрытого ключа в защищенном хранилище удостоверяющего

центра. По определению закрытый ключ всегда хранится у пользователя, на основе

открытого ключа формируется сертификат ключа ЭЦП, подписанный выдавшим его

удостоверяющим центром. В последнее время «продвинутые» пользователи для

получения сертификата ключа ЭЦП все чаще высылают в удостоверяющий центр свой

открытый ключ по электронной почте.

Основная проблема при этом заключается в том, что для

подавляющего числа российских пользователей ЭЦП процесс формирования ключевой

пары и условий хранения закрытого ключа в данное время никак не

регламентирован. Соответствующие регламенты пишутся только на корпоративном

уровне на основе ведомственных концепций информационной безопасности и принятых

на предприятии политик безопасности.

Процесс передачи ЭЦП

Цифровая подпись тождественна собственноручной оригинальной подписи, используемый в пространстве электронного документооборота. Передачи ЭЦП третьим лицам запрещена, и противоречит основному ФЗ-63. Основное положение этого законопроекта — электронная цифровая подпись идентифицирует своего владельца.

Однако при необходимости можно составить акт передачи электронной подписи, который должен соответствовать положениям федерального закона. По ФЗ-63 все участники ЭДО имеют право использовать электронную подпись любого типа, но обязаны обеспечить конфиденциальность. За сохранность подписи и область применения реквизита отвечает ее владелец. В случае возникновения спорных ситуаций такой документ будет иметь юридическую силу. Доверенность, составленная в устной форме между сотрудниками компании, при решении вопросов в судебном порядке иметь юридическую силу не будет.

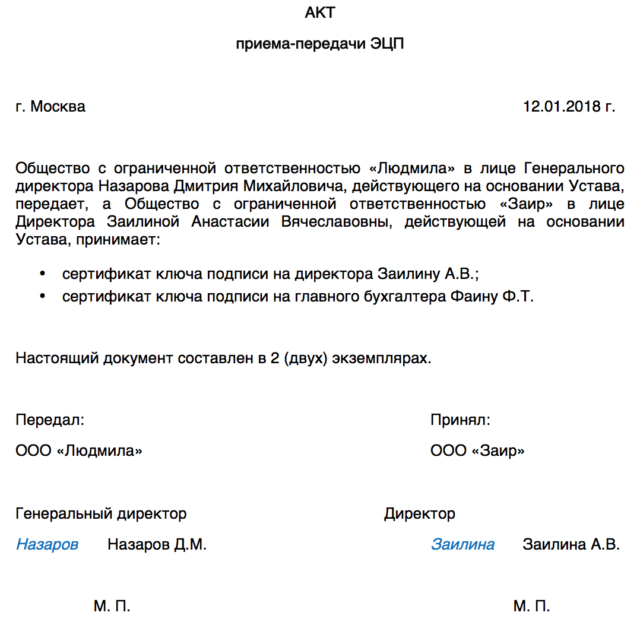

Акт приема-передачи подписи

Пример акта приема-передачи ЭЦП:

Документ может быть составлен в произвольной форме, поскольку прямых требований законодательства к этому документу нет. Обязательно в нем указывают такие сведения, как:

- дату составления;

- ФИО владельца ЭЦП и лица, принимающего подпись на хранение;

- наименование реквизитов, переданных на хранение и использование;

- количество экземпляров;

- подписи сторон.

Дополнительно можно включить цели передачи подписи и сроки действия договоренности, ответственность за использование цифровой подписи, условия ее хранения и возмещение ущерба при утере или компрометация ключа. Иногда дополнительно указывают стоимость сертификата. Если ЭП передается более, чем одному лицу, то в акте передачи указывается сразу несколько человек.

Права исполнителя

Исполнитель должен иметь право обращаться

к ответственному за информационную

безопасность своего подразделения за

консультациями по вопросам использования

ключевой дискеты и по вопросам обеспечения

информационной безопасности

технологического процесса.

Исполнитель имеет право требовать от

ответственного за информационную

безопасность своего подразделения и

от своего непосредственного руководителя

создания необходимых условий для

выполнения перечисленных выше требований.

Исполнитель имеет право представлять

свои предложения по совершенствованию

мер защиты на своем участке работы.

Порядок действий при компрометации ключа

Пользователь, обнаруживший или заподозривший возможную компрометацию, по общему правилу обязан выполнить следующие шаги:

- прекратить все действия в сети, которые связаны с использованием ЭЦП и личного шифра;

- оповестить удостоверяющий центр, в котором был получен ключ, о факте компрометации; эту процедуру можно проделать как дистанционно (через электронную почту, телефон и т. п.), так и лично посетив учреждение;

- отозвать скомпрометированный ключ – эта процедура идёт посредством подачи соответствующего заявления в УЦ только владельцем шифра.

Обычно скомпрометированный ключ отзывают в течение получаса после заявления, но при этом не удаляют из системы в целях безопасности. Далее пользователь по желанию может заказать изготовление нового шифра.

-

Как сделать клона на видео в movavi

-

Антивирус как учесть в бухучете

-

Как снизить скорость utorrent

-

Eta что значит в компьютере

- Команда для включения компьютера

Правила хранения секретного ключа

Законодательно за хранение отвечает сам пользователь.

Однако наша задача — рассказать о том, какие технические способы хранения

существуют. Правила хранения ключа определяются востребованностью ЭЦП. Если ее

приходится применять несколько раз в день, то все рабочие процессы должны быть

технологичны и удобны. Идеально, если функции носителя ключевой информации и

персонального идентификатора для доступа в помещения офиса, к компьютеру,

корпоративной сети и защищенным ресурсам совмещены в едином устройстве. Такие

устройства существуют и успешно используются. В качестве примера можно назвать

сертифицированный ФСТЭК России USВ-ключ eToken PRO. Доступ к информации,

хранящейся в персональных идентификаторах такого класса, защищен РIN-кодом,

параметры которого отвечают самым серьезным требованиям корпоративных политик

безопасности по количеству символов, возможности противостояния атакам по

подбору и т. д. Однако основное преимущество подобных устройств для

коммерческих предприятий состоит в том, что ключевая пара может быть сформирована

самим пользователем, причем закрытый ключ, генерируемый микропроцессором

устройства, никогда не покидает защищенного раздела памяти персонального

идентификатора. На практике (кстати говоря, как и в Европе) в защищенной памяти

персонального идентификатора хранится не один, а два закрытых ключа: один для

аутентификации, второй — для применения ЭЦП. Причем в качестве первого в

негосударственных (коммерческих) организациях чаще всего используется ключевой

материал, полученный с применением международных алгоритмов (чаще всего RSA),

второй — строго с применением сертифицированных реализаций ГОСТ. В идеале в

защищенной памяти смарт-карты (токена) должны храниться несколько закрытых

ключей (а при необходимости и соответствующих им сертификатов) для выполнения

различных задач: доступа к корпоративной сети, защищенным данным, защищенному

документообороту, различным платежным системам…

Угрозы компрометации ключей ЭЦП

Перечислим основные уязвимости:

● использование

слабых паролей для защиты ключевой информации;

● хранение

ключей на жестких дисках ПК владельца;

● хранение

ключей на ненадежных (в физическом плане) носителях (дискетах);

● передача

ключевого носителя сторонним пользователям.

Конечно, все зависит от состояния информационной системы

вашего предприятия и/или вашего компьютера, если вы работаете дома. Все

вероятные угрозы перечислить невозможно. Главный принцип защиты ключевого

материала — он не должен попасть в чужие руки. Проще говоря, одно из основных

условий гарантированного сохранения закрытого ключа в тайне (в соответствии с

ФЗ) — сведение к минимуму риска (в идеале — исключение возможности) потери

ключа, доступа к нему посторонних лиц и надежная защита ключа от копирования.

С другой стороны, очень важным аспектом является

сокращение рисков не только возможности подделки, но и потери такого понятия,

как неотказуемость автора электронной подписи от совершенных им сделок в

электронном виде. Собственно, для исключения такой возможности должна быть

оформлена жесткая связь владельца сертификата ключей подписи. Гораздо проще

сформировать такую связь, если владельцу присваивается не только его личный

сертификат, но и уникальный носитель закрытого ключа, никогда не покидающего

защищенной памяти носителя. Однако для этого требуется реализация всех

необходимых криптографических операций внутри носителя (токена, смарт-карты).

Что и как преступники пытаются сделать с вашей ЭЦП

Цифровая экономика не только обеспечивает участников новыми возможностями, но и создает новые риски. Нестареющее правило «предупрежден — значит вооружен» здесь как никогда актуально.

Электронная подпись — это инструмент, снабженный максимальной «броней» от компрометации. Конечно, при условии ее корректного использования владельцем и недопущения злоумышленника к критическим точкам. Но даже это не мешает преступникам находить лазейки и использовать пресловутый человеческий фактор, позволяющий противоправно обогащаться за счет других.

Преступных схем огромное количество, иногда удивление вызывает фантазия мошенников, а иногда наивность владельцев ЭП.

Виды ЭЦП в Европе и России

Достаточно интересным в данном случае будет обращение к

международному опыту. Чтобы понять некоторые тонкости видов подписи и способов

их формирования, необходимо проанализировать подход к классификации электронных

подписей в мире и у нас. Так уж исторически сложилось, что нам пришлось

догонять многие страны по развитию ЭЦП как в части законов, технологий и т. д.,

так и в части, понимания и правильного восприятия.

Начнем с Европы. Согласно Директиве ЕС по применению

электронной подписи (1999 г.)

и последующим, соглашениям между странами-участницами, к настоящему времени

четко описаны виды ЭЦП и механизмы ее формирования и проверки. В частности, в

документе указаны три типа подписи:

● Электронная подпись

(Electronic

Signature). В определение данного вида подписи включено понятие логической

связи этой подписи с тем, кто пользуется данной подписью, возможности ее

идентификации, контроля подписывающего за ее использованием, а также

отслеживания изменения в подписанных ранее данных.

● Улучшенная электронная подпись

(Advanced Electronic Signature). Таковой считается электронная подпись с более

жесткими требованиями. Первым требованием является уникальная связь с тем, кто

пользуется данной подписью. Для этого рекомендуется использовать сертификат

Х.509 в двух видах: квалифицированный сертификат, выпущенный доверенной третьей

стороной (например, Удостоверяющим центром), или неквалифицированный

сертификат, который может быть выпущен как доверенной третьей стороной, так и

самим подписывающим. Второе требование — возможность идентификации

подписывающего (того, кто пользуется данной подписью) по его электронной

подписи. Другими словами, сертификат должен содержать персональные данные о

владельце подписи, позволяющие его идентифицировать. Третье требование

подразумевает, что подпись должна формироваться под жестким контролем ее

будущего владельца. Например, если подпись формируется внутри устройства

(Signature Creation Device), содержащего данные для выпуска ЭЦП, то ее владелец

должен наблюдать за процессом формирования его подписи и использования

устройства. И, наконец, четвертым требованием является использование

хэш-функций, алгоритма подписи и длины ключей с параметрами, необходимыми для

обеспечения должного уровня защиты от атак.

● Квалифицированная электронная подпись

(Qualified Electronic Signature). В понятие квалифицированной подписи входит

применение улучшенной (Advanced Electronic Signature) подписи при использовании

квалифицированного сертификата подписи и одновременном применении SSCD(Secure

Signature Creation Device) — устройства для безопасного формирования ключевого

материала подписи, к которому предъявлены следующие требования:

1)

должны быть обеспечены уникальность и секретность ключа;

2)

сама ЭЦП должна быть защищена от подделки с использованием доступной на

сегодняшний день технологии;

3)

закрытый ключ, используемый для создания подписи законным владельцем, должен

быть надежно защищен от использования другими лицами.

Квалифицированный

сертификат должен быть валидным в момент подписи и однозначно идентифицировать

лицо, воспользовавшееся данным видом подписи. Ключевая пара должна

генерироваться при личном участии будущего владельца внутри защищенной памяти

SSCD (токена, смарт-карты), закрытый ключ не должен иметь технических

возможностей экспортирования (копирования) закрытого ключа.

Таким

образом, владелец подписи полностью контролирует жизненный цикл закрытого ключа

подписи, и сам отвечает за его сохранность. В данном случае электронная

подпись, согласно стандартам ЕС, полностью приравнена к собственноручной.

Заметим, что ФЗ-1 однозначно трактует электронно-цифровую

подпись как квалифицированную, поскольку в статье 1 Закона сказано: «Целью

настоящего Федерального закона является обеспечение правовых условий

использования электронной цифровой подписи в электронных документах, при

соблюдении которых электронная цифровая подпись в электронном документе

признается равнозначной собственноручной подписи в документе на бумажном

носителе». Давайте посмотрим, во что на практике выливается отличие российской

ЭЦП от квалифицированной по требованиям ЕС.

Мнение специалиста

Глеб Лукин, к.ф. —

м.н., генеральный директор компании ЛЕТОГРАФ

Применение ЭЦП в

системах электронного документооборота и автоматизации бизнес-процессов

становится все более востребованным в деятельности как коммерческих, так и

государственных структур. Дополнительный эффект удается получить за счет

возможности применения ЭЦП не только к контенту (электронному файлу), но и к

атрибутивной части соответствующих карточек документов.

Такой подход

позволяет не только удостоверить собственно контент, но и обеспечить

возможность последующей верификации значений различных значимых атрибутов

соответствующих карточек документов. Современные технические средства защиты

ключей от компрометации позволяют использовать соответствующие механизмы в

автоматизированных системах и предлагать заказчику эффективные решения задач

как автоматизации основных управленческих бизнес-процессов, так и верификации

действий пользователя в соответствии с маршрутом движения и этапами обработки

информации.

Когда наступает компрометация ключа ЭЦП

Ситуации, при которых можно усомниться в действительности электронной подписи, следующие:

|

Ситуация |

Пояснение |

| Утеря личного шифра, включая его последующую находку | Если есть хоть один шанс на то, что ключом могли воспользоваться третьи лица в период между потерей и находкой, то комбинация не может считаться конфиденциальной, компрометируя тем самым ЭЦП |

| Увольнение сотрудников, у которых есть доступ к шифру | |

| Подозрение на утечку информации | Это объясняется несанкционированными изменениями в документе, которые владелец электронной подписи не проводил |

| При хранении ключа в сейфе | Нарушенная целостность печати на нём или потеря доступа к сейфу автоматически приводит к компрометации шифра ЭЦП |

| Разрушение ключа | С подозрением на то, что им могли воспользоваться третьи лица до этого момента |

| Иные ситуации | Когда ключом могли воспользоваться злоумышленники |

Схемы-«единороги»

1) ЭП могут скопировать с подписанного электронного документа.

2) Теория заговора удостоверяющих центров, которые используют электронные подписи своих клиентов.

Выше уже была приведена аргументация, почему это не так.

3) Закрытый ключ ЭП могут подобрать с помощью открытого, что позволит мошенникам использовать подпись.

Дина ключа составляет 256 бит и, на самом деле, закрытый ключ можно рассекретить методом подбора, используя открытый ключ, но мощности современной вычислительной техники, включая суперкомпьютеры, не позволят этого сделать раньше, чем закончится срок действия ЭП.

НДС – 2022

Лучший спикер в налоговой тематике Эльвира Митюкова 14 января подготовит вас к сдаче декларации и расскажет обо всех изменениях по НДС. На курсе повышения квалификации осталось 10 мест из 40. Поток ограничен, так как будет живое общение с преподавателем в прямом эфире. Успейте попасть в группу. Записаться>>>

Проблема защиты ключевого материала от компрометации

Рассмотрим сферы реального применения ЭЦП:

● системы

декларирования товаров и услуг (таможенные декларации);

● банковские

системы («Интернет-банкинг» и «Клиент-банк»);

● системы

электронных госзаказов и электронной торговли (e-commerce);

● системы

контроля исполнения государственного бюджета;

● системы

обращения к органам власти (e-government);

● обязательная

отчетность (в частности, интенсивно развивающаяся безбумажная отчетность перед

органами ФНС, ПФРФ, ФССР, Госкомстата);

● различные

расчетные и трейдинговые системы;

● системы

электронного документооборота и др.

Даже поверхностный анализ показывает, что возможность

использования злоумышленником ЭЦП легального пользователя перечисленных систем

может привести к ощутимым финансовым, потерям. Представьте, если: кто-то вместо

вас отправит подписанный якобы вами финансовый документ и, например, снимет с

вашего расчетного счета несколько миллионов долларов… Естественно, вам

захочется как можно быстрее найти виновного и: вернуть деньги. Вы обратитесь в

финансовый институт (например, банк) и попытаетесь найти виновного там. Вам в

письменном виде ответят, что информационная система банка построена в

соответствии с существующими нормативно-правовыми документами, сеть аттестована

по соответствующему классу, а для формирования и проверки подписи используются

только сертифицированные средства ЭЦП. И еще вам докажут, что при получении

ключевого материала вам были предложены: альтернативные носители, из которых

вы: выбрали самый дешевый. Например, дискету… А потом напомнят, что согласно

статье 12 «Закона об ЭЦП» , хранение закрытого ключа электронной цифровой

подписи входит в обязанности владельца. Круг замкнулся. Во всем, виноваты вы

сами. Но все ли вы знали и предупреждали ли вас о возможности компрометации

ключа до того, как произошла, материальная потеря? Впрочем, обо всем по

порядку. Для начала рассмотрим, какие виды подписи бывают, затем, как

генерируется ваша электронно-цифровая подпись .